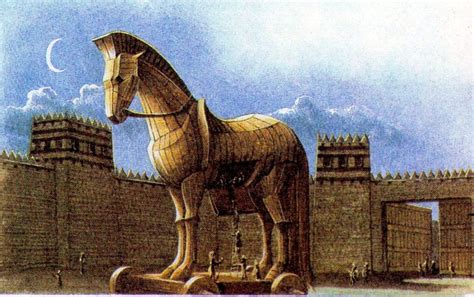

Троянский конь - одно из самых известных выражений, которое стало историческим и крылатым. Как история говорит, троянцы позволили грекам войти в их город, построив величественную деревянную лошадь. Но они не знали, что внутри этого красивого и мощного лошадиного тела находился отряд греческих воинов, готовых атаковать и разрушить Трою.

Сказание о Троянской войне и Троянском коне стало известным благодаря гомеровскому эпосу "Илиада". Троянский конь также стал синонимом хитрости, обмана и предательства. Это выражение используется в языке и культуре для описания ситуаций, когда кажется, что все в порядке, но на самом деле ситуация скрыто опасна.

Троянский конь - символ идеального укрытия, незаметно проникающего внутрь противника. Это также пример того, как изощренные планы могут привести к страшным последствиям. История о Троянском коне учит нас быть осторожными и не доверять всему, что кажется хорошим. Урок из истории о Троянском коне действителен и по сей день.

Что такое троянский конь и каково его происхождение?

В наше время термин "троянский конь" используется в информационной безопасности для обозначения видов вредоносных программ, которые маскируются под полезные или безобидные файлы или программы. Троянский конь может быть преобразован в различные форматы файлов, такие как документы, видео или аудиофайлы, чтобы вызвать доверие у пользователя.

Опасность троянских коней заключается в том, что они могут выполнять различные действия без ведома и согласия пользователя, такие как сбор и передача личных данных, установка дополнительных вредоносных программ или даже удаленное управление компьютером. Они могут быть использованы злоумышленниками для получения доступа к конфиденциальной информации, а также для проведения кибератак на отдельные лица или организации.

| Преимущества троянских коней | Недостатки троянских коней |

|---|---|

| Могут обходить существующие системы защиты | Могут нанести вред пользователю или организации |

| Могут быть использованы для уклонения от обнаружения | Могут замедлить работу компьютера или сети |

| Могут быть закодированы или шифрованы для обмана антивирусных программ | Могут быть удалены или заблокированы антивирусным ПО |

В целях защиты от троянских коней рекомендуется установить надежное антивирусное программное обеспечение и регулярно обновлять его, а также быть осторожными при открытии и загрузке файлов из ненадежных источников.

Определение и смысл

Согласно мифу, греческие войска под предводительством царя Агамемнона не могли взять Трою, защищавшуюся высокими стенами. Однако великий стратег и греческий герой Одиссей придумал хитроумный план, чтобы проникнуть внутрь города – он построил деревянного коня, который был оставлен перед воротами Трои как подарок со словами, что греки сдаются и оставляют войну.

Недогадливые трояне приняли подарок и ввели троянского коня в город, думая, что это символ победы. Ночью, когда трояне спали от празднования предполагаемой победы, греческие воины, которые прятались внутри коня, вылезли и открыли ворота города. Таким образом, армия Агамемнона смогла вторгнуться в Трою, и город был разграблен и разрушен.

В современном использовании выражение «троянский конь» означает подобную хитрость или уловку, когда опасность или проблема маскируется или скрывается под видом чего-либо безобидного или полезного. В компьютерной сфере, «троянец» или «троянский конь» – это вредоносная программа, которая замаскирована под полезное или необходимое ПО, с целью нанести вред компьютеру или украсть личные данные.

Таким образом, понятие троянского коня олицетворяет идею коварства, сулит опасность, и напоминает о важности осторожности и осмотрительности, чтобы не поддаться обману или уловкам.

История происхождения

Выражение "Троянский конь" происходит из древнегреческой мифологии. Согласно легенде, бельский царь Менелай отправился в Трою, чтобы вернуть свою жену Елену. Однако, трудные попытки взять город при помощи войны не увенчались успехом.

Затем Одиссей, греческий герой и воин, предложил строительство огромного деревянного коня и заполнение его вооруженными греками. Таким образом, был создан "Троянский конь" – огромное украшенное изображение коня. Внутри были спрятаны десятки воинов, вооруженных и готовых к бою.

Греки, сделав вид, что уходят, оставили коня перед воротами Трои и позволили себе быть схваченными. Правитель Трои, Приам, согласился принять подарок и привёл коня внутрь города. Однако, ночью греческие воины, вышедшие из Троянского коня, открыли ворота города, и греки, у которых была отрезана дорога наружу, вступили в Трою, что привело к ее падению.

Итак, "Троянский конь" стал символом ловкости и обмана, проникновения внутрь и разрушения изнутри. С этой легендой связываются истории и выражение "Троянский конь" в современном представлении, указывающие на хитрость или ловкий ход, который маскируется под нечто безобидное или полезное, но на самом деле является опасным и вредоносным.

Применение троянского коня в компьютерной безопасности

Троянский конь, один из наиболее известных видов вредоносного программного обеспечения, широко используется злоумышленниками в целях компьютерной хакерской атаки и нарушения информационной безопасности. Троянский конь получил свое название по аналогии с легендарной историей войны Трои, когда греки ввезли в Трою огромную деревянную лошадь, внутри которой скрылся отряд воинов, что позволило им попасть внутрь города и захватить его.

Применение троянского коня в компьютерной безопасности может быть связано с различными целями, такими как:

- Украсть личные данные: Вредоносный троянский конь может быть разработан для того, чтобы получить доступ к личным данным пользователей, таким как пароли, номера кредитных карт и другая конфиденциальная информация. Злоумышленники могут использовать эту информацию для финансовых мошенничеств или других криминальных действий.

- Установка малвари: Троянский конь может быть использован для того, чтобы загрузить и установить на компьютере другое вредоносное программное обеспечение, такое как вирусы, черви или шпионские программы. Это может привести к серьезным проблемам с безопасностью данных и нарушению работы компьютера.

- Удаленное управление: С помощью троянского коня злоумышленники могут получить удаленный доступ к компьютеру пользователя, что дает им возможность контролировать его и проводить различные действия без ведома владельца. Это может быть использовано для получения управления над важными системами или для проведения атак на другие компьютеры в сети.

Для защиты от троянских коней в компьютерной безопасности, пользователи должны быть внимательны при скачивании и установке программных приложений или файлов с ненадежных источников. Также важно регулярно обновлять антивирусное программное обеспечение и использовать специализированные средства защиты от вредоносных программ. В случае обнаружения подозрительной активности на компьютере, рекомендуется обратиться к специалистам по компьютерной безопасности для проведения дополнительной проверки и очистки от потенциальных угроз.

Случаи известных атак с использованием троянских коней

1. Zeus

Zeus - один из самых известных троянских коней, который был создан с целью кражи финансовых данных. В 2007 году Zeus стал причиной крупнейшей серии фишинговых и мошеннических атак, нанесящих ущерб на миллионы долларов. Атаки с использованием Zeus позволяли хакерам получать доступ к банковским аккаунтам и карточным данным пользователей. Этот троянский конь продолжал активно использоваться в течение многих лет после своего появления.

2. WannaCry

В 2017 году весь мир был потрясен волной атак с использованием троянского коня WannaCry. Этот вредоносный программный код распространялся через электронную почту и вымогал выкуп в биткоинах. WannaCry заразил миллионы компьютеров в более чем 150 странах, включая государственные организации и крупные корпорации. Эта атака привлекла массовое внимание к проблеме кибербезопасности и побудила компании и организации всего мира усилить свои меры по защите от вредоносного кода.

3. SpyEye

SpyEye - другой троянский конь, который был использован для кражи финансовых данных. Этот вредоносный код был разработан в 2010 году и быстро стал популярным среди киберпреступников. SpyEye позволял хакерам угрожать банковским системам, перехватывать данные пользователей и включать незаконную финансовую активность. В 2011 году разработчик SpyEye был задержан, и деятельность троянского коня значительно снизилась.

4. Carbanak

Carbanak - троянский конь, который сделал огромные новости в 2015 году. Группировка киберпреступников, использующая этот вредоносный код, сумела похитить около миллиарда долларов из банков по всему миру. Carbanak работал с использованием сложных алгоритмов, позволяющих хакерам обходить защитные меры, установленные банками. Эта атака привлекла масштабное внимание к проблеме кибербезопасности в финансовом секторе и стала поворотным моментом в истории киберпреступности.

Эти случаи говорят о серьезной угрозе, которую представляют троянские кони. Хакеры постоянно разрабатывают новые методы для заражения компьютеров и уязвимых сетей, поэтому важно всегда быть на шаг впереди и соблюдать меры безопасности в онлайн-мире.

Как защититься от троянских коней

Для защиты от троянских коней необходимо принять несколько мер предосторожности:

1. Установить надежный антивирусный программное обеспечение. Антивирусные программы помогут обнаружить и удалить вредоносные программы, включая троянские кони. Регулярно обновляйте свою антивирусную программу, чтобы быть защищенным от новых угроз.

2. Не открывайте вложения или ссылки в письмах или сообщениях от незнакомых и недоверенных отправителей. Троянские кони часто распространяются через электронную почту или сообщения в социальных сетях. Будьте осмотрительны и не открывайте прикрепленные файлы или переходите по ссылкам, которые могут содержать вредоносные программы.

3. Не загружайте и не устанавливайте программное обеспечение с ненадежных и неофициальных источников. Крайне важно доверять только проверенным источникам загрузок, таким как официальные веб-сайты разработчиков программ или легитимные магазины приложений.

4. Проводите регулярное обновление операционной системы и программ. Разработчики постоянно выпускают обновления, которые исправляют уязвимости безопасности. Установка этих обновлений поможет вам быть более защищенным от троянских коней.

5. Используйте сильные пароли и двухфакторную аутентификацию. Для защиты ваших учетных данных от взлома используйте сложные и уникальные пароли для каждого аккаунта. Активируйте двухфакторную аутентификацию, чтобы обеспечить дополнительный уровень безопасности.

Следование этим рекомендациям поможет защитить вас от троянских коней и других вредоносных программ. Однако, помните, что безопасность всегда требует постоянного внимания и обновленных знаний о современных угрозах.