Троянский конь - один из наиболее распространенных и опасных видов вредоносных программ, представляющих угрозу для компьютерной безопасности. Название "троян" происходит от древнегреческого мифа о Войне Троянской, где греческие войска скрылись внутри подарка, представляющегося своим врагам как мирный символ. Точно также троянский конь представляет из себя видимо безопасное приложение или файл, но на самом деле содержит в себе вредоносный код.

Основной принцип работы троянов заключается в том, что они выдают себя за полезные или безвредные программы, тем самым обманывая пользователя и проникая в его систему. Пользователь часто даже не подозревает, что совершает опасное действие, скачивая троянский конь или открывая зараженное письмо. Как только троян попадает на компьютер, он начинает свою работу, выполняя указания злоумышленника и получая доступ к конфиденциальной информации, устанавливая дополнительное вредоносное ПО или выполняя другие задачи.

Одной из основных особенностей троянских коней является зачастую их невидимость и отсутствие наблюдаемой активности. Злоумышленники могут использовать троянов для сбора персональных данных, включая логины и пароли, банковскую информацию и даже доступ к веб-камере пользователя. Они также могут быть использованы для установки других вредоносных программ, растения компьютера в зомби-сети или для проведения кибератак на другие системы.

Информация о методах защиты от троянов и деятельности борьбы с вредоносным ПО становится все более широко доступной. Важно иметь актуальное антивирусное программное обеспечение, регулярно обновлять его и соблюдать осторожность при взаимодействии с непроверенными источниками. Правильное образование в области компьютерной безопасности также играет немаловажную роль в предотвращении заражения троянским конем и другими видами вредоносных программ.

Что такое троян?

Цель троянского коня - получить несанкционированный доступ к компьютеру или украсть конфиденциальные данные пользователя, такие как пароли, номера кредитных карт и личные файлы. Один раз на компьютере, троян может работать тихо, собирая информацию или исполняя злонамеренные действия без ведома пользователя.

Трояны имеют разные способы распространения - они могут быть встроены в файлы для загрузки из интернета, присланы по электронной почте или установлены через программы или игры сомнительного происхождения.

Для защиты от троянских атак необходимо быть осторожным при скачивании файлов и открывании вложений в письмах. Также рекомендуется использовать антивирусное программное обеспечение и регулярно обновлять его для обнаружения и удаления троянских программ.

Какой принцип работы у троянов?

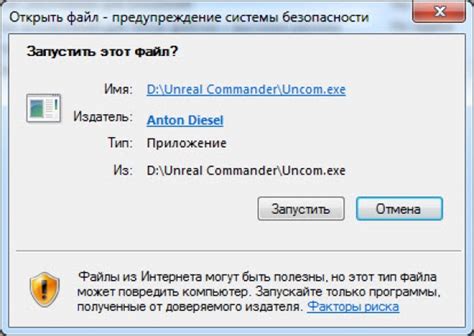

Принцип работы троянов основан на маскировке и обмане. Вредоносный файл может быть скрыт под обычным файлом, например, под офисным документом или видеофайлом. Пользователь, не подозревая о наличии вредоносной программы, запускает этот файл. После этого троян активизируется и начинает свою деструктивную работу.

Цель трояна может быть разной: от получения конфиденциальных данных и паролей до установки дополнительных вредоносных программ на компьютер. Он может получить контроль над устройством, а также перехватывать и отправлять личную информацию пользователей.

Особенностью троянов является их хитрость и незаметность. Они работают в фоновом режиме, не отображая явных признаков своей активности. Кроме того, они могут обманывать антивирусные программы, изменяя свой внешний вид или подделывая свою цифровую подпись.

Для защиты от троянов необходимо придерживаться мер предосторожности при работе в Интернете, не открывать подозрительные файлы и ссылки, устанавливать и обновлять антивирусное программное обеспечение, а также регулярно обновлять операционную систему.

Какие есть типы троянов?

1. Консольные трояны: эти трояны основываются на командной строке операционной системы и выполняются в скрытом режиме, без пользовательского интерфейса. Они используются для запуска вредоносных операций, таких как удаление данных или установка вредоносных программ.

2. Карательные трояны: эти трояны предназначены для причинения вреда системе, на которой они работают. Они могут уничтожать файлы, форматировать жесткий диск или выключать компьютер.

3. FTP-трояны: такие трояны обычно используются злоумышленниками для получения удаленного доступа к компьютеру жертвы. Они могут использовать FTP-протокол для передачи файлов или извлечения конфиденциальной информации с компьютера.

4. Proxy-трояны: эти трояны создают прокси-сервер на компьютере жертвы, который позволяет злоумышленникам анонимно использовать сетевое соединение жертвы. Таким образом, злоумышленники могут совершать противоправные действия с использованием адреса IP жертвы.

5. Ботнет-трояны: этот тип троянов используется для создания ботнетов – сетей зараженных компьютеров, которые могут быть использованы для совершения массовых атак или выполнять команды по команде злоумышленников. Ботнет-трояны могут использоваться для проведения DDoS-атак, спама или сбора конфиденциальной информации.

6. Backdoor-трояны: такие трояны создают скрытые пути в компьютерной системе, обеспечивая злоумышленникам удаленный доступ без необходимости проходить процедуру аутентификации. Злоумышленники могут использовать этот доступ для установки других вредоносных программ или кражи данных.

Необходимо понимать, что это только некоторые из типов троянов, и с появлением новых технологий появляются новые типы троянских программ и векторы их распространения.

Как троян может нанести вред компьютеру?

Трояны используют различные методы для заражения компьютера. Они могут быть скрыты в приложениях, электронных письмах, загрузочных файлах или под видом популярных программ и игр. Пользователь обычно скачивает и запускает такие файлы, не подозревая о наличии в них троянов.

После заражения, троян может начать свою деструктивную работу. Некоторые трояны используются для установки дополнительных вредоносных программ на компьютер, что может привести к потере данных или утечке конфиденциальной информации.

Трояны также могут подделывать веб-страницы банков или других онлайн-сервисов, чтобы получить доступ к логинам и паролям пользователей. Это может привести к краже денег с банковских счетов или мошенничеству в сети.

Более сложные трояны могут устанавливать "заднюю дверь" на компьютере, что позволяет злоумышленникам удаленно управлять системой, перехватывать нажатия клавиш, снимать снимки экрана или слушать звонки через веб-камеру и микрофон.

Кроме того, трояны могут замедлять работу компьютера, производить массовые рассылки спама с адреса пользователя или даже уничтожать файлы и системные ресурсы.

В целом, трояны - серьезная угроза безопасности, способная нанести вред как частным пользователям, так и организациям. Поэтому важно быть осторожным и использовать антивирусное программное обеспечение для защиты от троянов и других вредоносных программ.

Как защитить компьютер от троянских атак?

1. Установите надежное антивирусное программное обеспечение: В первую очередь, установите на свой компьютер надежное антивирусное программное обеспечение и регулярно обновляйте его. Антивирус поможет обнаружить и удалить троянские программы, а также предотвратить их появление на вашем компьютере.

2. Обновляйте операционную систему и другие программы: Регулярно обновляйте операционную систему и другие установленные на компьютере программы. Это важно, так как многие обновления содержат исправления уязвимостей, которые могут быть использованы злоумышленниками для внедрения троянов.

3. Будьте осторожны при открытии вложений и ссылок: Особенно осторожны при открытии вложений в электронных письмах или загрузке файлов с неизвестных сайтов. Убедитесь, что вы знаете отправителя и доверяете ему, а также проверьте файлы на наличие вредоносного содержимого перед их открытием.

4. Используйте брандмауэр: Включите брандмауэр на вашем компьютере, чтобы контролировать входящие и исходящие сетевые соединения. Брандмауэр может помочь в блокировке нежелательного трафика и предотвратить внедрение троянов на ваш компьютер.

5. Будьте заботливы при установке программ: Если вы собираетесь установить новую программу на свой компьютер, убедитесь, что вы загружаете ее с официального и надежного источника. Также следите за тем, какую информацию запрашивает программа во время установки и откажитесь от установки, если у вас есть подозрения.

Памятка: следуя этим рекомендациям, вы существенно увеличите безопасность вашего компьютера и минимизируете риск троянских атак.