Классический firewall – это важный элемент защиты сети, удерживающий злонамеренные атаки на компьютерные системы. Однако, несмотря на свою важность, у firewall'ов есть свои уязвимости, которые могут привести к серьезным последствиям для сетевой безопасности.

Одной из основных уязвимостей классического firewall'а является ошибка конфигурации. Неправильно настроенный firewall может оставить открытыми определенные порты или разрешить доступ злонамеренным пользователям. Это часто происходит из-за отсутствия актуальной информации о новых угрозах и обновлений ПО. Не обновленный firewall становится легкой мишенью для атак и может привести к серьезным последствиям для сетевой безопасности.

Другой уязвимостью является снижение производительности firewall'а при большом потоке данных. Классический firewall часто становится узким местом в сети, особенно при большом количестве подключений и высокой скорости передачи данных. Это может привести к снижению производительности сети и увеличению задержки в передаче данных.

Однако существуют методы борьбы с уязвимостями классического firewall'а. Один из них - это регулярное обновление системы и ПО firewall'а. Важно следить за выходом новых версий программного обеспечения и обновлять firewall как только известны новые уязвимости. Также необходимо обновлять правила доступа, блокировать нежелательные подключения и следить за логами firewall'а.

Одним из наиболее эффективных методов борьбы с уязвимостями firewall'а является его комбинация с другими средствами защиты, такими как интранет, IDS/IPS, антивирусное программное обеспечение и другие. Комплексный подход к защите позволяет эффективно блокировать атаки, определять и предотвращать новые угрозы, а также повышать производительность системы.

Основные уязвимости firewall и защитные методы

Одной из основных уязвимостей firewall является неправильная настройка правил фильтрации трафика. Если правила фильтрации заданы некорректно, то могут возникнуть ситуации, когда нежелательный трафик пропускается через брандмауэр или наоборот, нужный трафик блокируется. Для минимизации такой уязвимости необходимо регулярно аудитировать правила фильтрации и проверять их соответствие требованиям безопасности сети.

Другой уязвимостью является отсутствие обновлений программного обеспечения firewall. Все программные продукты, включая firewall, регулярно обновляются производителями для исправления обнаруженных уязвимостей и улучшения безопасности. Но если администратор сети не следит за обновлениями и не устанавливает их на своей системе, то возникает возможность для атаки на firewall через известные уязвимости.

Еще одной уязвимостью является DDoS-атака на firewall. Злоумышленник может нацелиться на брандмауэр и перегрузить его трафиком, что приведет к его блокировке и потере доступа к сети. Для защиты от DDoS-атак необходимо использовать специализированные решения, которые могут распознавать и фильтровать вредоносный трафик.

| Уязвимость | Защитные методы |

|---|---|

| Неправильная настройка правил фильтрации | Регулярное аудитирование правил фильтрации |

| Отсутствие обновлений программного обеспечения | Регулярное обновление программного обеспечения |

| DDoS-атака | Использование специализированных решений для защиты от DDoS-атак |

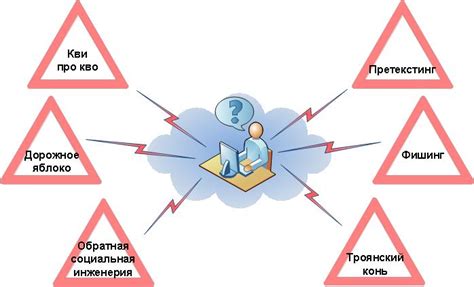

Социальная инженерия и международные стандарты

Социальная инженерия основана на психологических механизмах и доверии людей. Например, злоумышленник может представиться сотрудником IT-отдела и попросить у пользователя его пароль или подсказку для восстановления. Или злоумышленник может отправить фишинговое письмо с просьбой обновить информацию о своем аккаунте на поддельной веб-странице.

Для борьбы с социальной инженерией существуют различные международные стандарты и рекомендации. Один из таких стандартов - ISO/IEC 27001:2013, который описывает систему управления информационной безопасностью. Он предоставляет руководство по управлению уязвимостями включая социальную инженерию. Также существуют другие стандарты, такие как NIST SP 800-53 от Национального института стандартов и технологий США.

В рамках этих стандартов осуществляется обучение сотрудников, которое помогает повысить осведомленность о социальной инженерии и улучшить защиту информации. Также проводятся тесты на стойкость к социальной инженерии для проверки готовности сотрудников и эффективности защиты.

Помимо международных стандартов, важно также разрабатывать и внедрять внутренние политики и процедуры, которые учитывают риски социальной инженерии и устанавливают правила для обработки конфиденциальной информации. Также важно регулярно аудитировать и обновлять системы защиты, чтобы соответствовать новым угрозам и уязвимостям.

Скрытые каналы и мониторинг трафика

Существует несколько способов создания скрытых каналов. Один из них - это использование различных протоколов, которые не привлекают внимание firewall'а. Например, можно использовать протокол ICMP для передачи дополнительных данных, таких как конфиденциальные документы или пароли. Firewall может быть настроен таким образом, чтобы не блокировать ICMP-пакеты, поэтому использование протокола ICMP для передачи информации может остаться незамеченным.

Также скрытые каналы можно создавать с использованием различных техник шифрования. Например, можно использовать метод стеганографии - технику, при которой информация скрывается внутри других данных, таких как изображения или звуковые файлы. Firewall может пропустить такие файлы как безопасные, что позволит передать конфиденциальную информацию незаметно.

Для борьбы со скрытыми каналами и обеспечения безопасности трафика необходимо осуществлять мониторинг сети и анализировать трафик. С помощью специальных инструментов и алгоритмов можно обнаружить наличие скрытых каналов и проследить, какая информация была передана. Такой мониторинг позволит вовремя выявить и предотвратить использование скрытых каналов для несанкционированной передачи данных.

Также для борьбы со скрытыми каналами можно использовать методы обнаружения вторжений и анализа поведения пользователей. Они позволяют выявлять необычную активность, связанную с передачей информации через скрытые каналы. Таким образом, будет возможно принять меры по блокированию такого трафика и предотвращению утечки конфиденциальных данных.